احب ان اشارككم مقالي بموقع iSecur1ty

السلام عليكم ورحمة الله وبركاته

اخواني واخواتي اعضاء وزوار iSecur1ty . اليوم ساتحدث عن حادثه قد وقعت منذ 3 سنوات ولكنها مازالت الاشهر والاكثر اهتماما في مجال الحرب الالكترونيه التي تقام بين ايران والولايات المتحده الامريكيه بعد stuxnet . لقد قرأت منذ فترة عن اختراق طائرة امريكيه اخترقت المجال الجوي الايراني وقد كان امر مثيرُ للدهشه حين تقوم ايران بالايقاع بطائره امريكيه فهذا يعني انه لاشئ مستحيل وان الولايات المتحده الامريكيه ليس لديها التقنيات المعقده والصعب اختراقها كما نعتقد

بداية اود ان اعرفكم علي الطائره الامريكيه التي تم اختراقها :

التعريف بالطائره الامريكيه RQ-170 Sentinel.

الطائره الامريكيه RQ-170

هي طائره بدون طيار تتميز بقوة التحمل والسفر لمسافات بعيده تم تصميمها من قبًل Lockheed Martin وهي منظمه تعمل لصالح جهات حكوميه بالولايات المتحده وقد بلغت نسبة مبيعاتها للعام 2012 47 بليون دولار امريكي . وقد تم تصميم هذه الطائره لصالح القوات الجويه الامريكيه USAV . في خلال السبعينات بدأت شركة Lockheed Martin الامريكية مشروع HaveBlue الذي يهدف الي صناعه طائره شبح يصعب تتبعها من اجهزة الرادار ونحجت فعلا هذه الشركة في انتاج اول طائره شبحيه وتدعي F-117 Nighthawk وقد خرجت هذه الطائره من الخدمه عام 2008 .

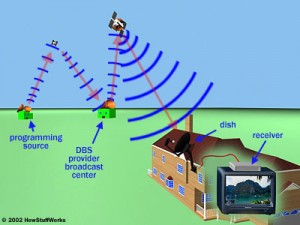

ان هذه الطائره الامريكيه تستطيع تصوير الاماكن الحساسه الخاصه بالحرب مثلا ويتم ارسالها الي قاعده تحكم مركزية من خلال اشارات كهرومغناطيسيه بعيدة المدي LOS . هذه الطائره تم استخدامها من قبل في عمليات بافغانستان وباكستان اثناء العمليات العسكريه ضد “اسامه بن لادن” .

تستطيع هذه الطائره التحليق علي ارتفاع 50.000 قدم ويمكن التحكم بها من خلال قاعده مركزيه حيث يمكنها تزويد المتحكم بالمعلومات الحيًه التي تقع تحت الطائره مباشرة .

مميزات الطائره RQ-170

1 – نظام الملاحه و تحديد الاماكن :

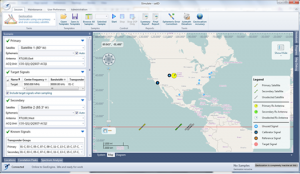

تتميز هذه الطائره بان لها وضعين الاول هو التحكم بها عن بعد من خلال قاعده ارضيه مركزية Ground command Station و تمًكن المتحكم من ارسال الاوامر لها وتنفيذها علي الوضع الحالي .

قاعدة تحكم ارضيه

ثانيا : الوضع التاني وهو ALR – Automatic Launch and recovery حيث الوضع التلقائي للطائره فتمكن الطائره من تحديد احداثياتها علي الخريطه ومن ثم الانتقال ونتفيذ خطه ما بطريقة تلقائيه ثم تعود الي المكان المحدد لها الهبوط فيه ويعمل هذا الوضع في حال قطع الاتصال بقاعدة التحكم الارضيه .

تتميز ايضا هذه الطائره بان لها تقنية عاليه في التخفي حيث يمكنها التوغل في اراضي الخصم دون الكشف عنها من قبل الرادارات عالية التردد UHF فلا يمكنها رصد الطائره عن بعد اقل من 40 كيلو متر . تستخدم ايضا هذه الطائره في عمليات التشويش والتنصت علي الاتصالات اللاسلكيه علي نطاقات واسعه

ماذا تفعل ان كنت مهندس بالجيش الايراني وسُندت اليك تلك المهمه ؟

فكر معي قليلا ان كنت مهندسا بالجيش الايراني وطُلب منك الايقاع بتلك الطائره الامريكيه فماذا كنت تفعل ؟

ربما سيجيب البعض بانه يجب علينا اعتراض الاتصال بين الطائره وقاعدة التحكم المركزية ومحاولة التصنت علي الاوامر والمعلومات بين الطائره والقاعده ولكن الامر في غاية الصعوبه فبكل تأكيد الاتصال بين الطائره والقاعده مُشفر واّمن تماما ويصعب اختراقه بالاضافه الي معرفة قناة الاتصال بين الطائره والقاعده فالامر سيستهلك الكثير من الوقت لمحاولة اعتراض الاتصال .

ماذا فعلت ايران لكي تخترق الطائره الامريكيه ؟

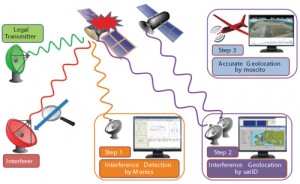

ان لاحظت معي في اول المقال فقد ذكرت ان من مميزات الطائره هو الوضع التلقائي والذي يعمل عند قطع الاتصال بين الطائره والمحطه الارضيه اذن فان عملية قطع الاتصال ليست بالصعبه ولكن ماذا يحدث بعد قطع الاتصال وتشغيل الوضع التلقائي ؟ . يقول المهندسون ان الطائره تقوم بتحديد احداثياتها من خلال GPS ومن ثم تقوم بالهبوط في المكان المحدد لها الهبوط فيه مسبقا عند قطع الاتصال . ما فعلته ايران هو محاولة مخادعه نظام الملاحه الخاص بالطائره GPS spoofing . فان الطائره مبرمجه علي انها تهبط مثلا في احداثيات x,y ولتكن 5,6 فان عملية مخادعة نظام الملاحه الخاص بالطائره يقوم باقناعها بان 5,6 مثلا يقعوا في احداثيات 7,8 وبالتالي تهبط الطائره في المكان الذي احداثياته 7,8

كيف يعمل هجوم GPS Spoofing ؟

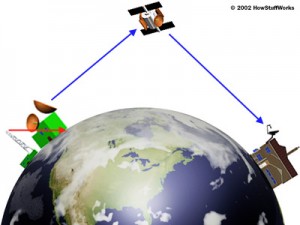

مبدئيا فإن موجات نظام الملاحه المستخدمه هي نفسها المستخدمه في حياتنا اليوميه في اجهزة المحمول واجهزة التتبع حيث انها تحدد الاحداثيات من خلال الاقمار الصناعيه . ان هذا الهجوم يكمن في ارسال اشارات مزيفه وزيادة القدره الخاصه بها حتي تكون اعلي من الاشارات المرسله من الاقمار الصناعيه .

مثال :

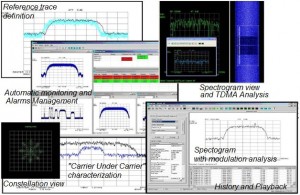

ان الصوره الموضحه ادناه توضح اشاره عاديه للـ GPS حيث يتم تحديدها من خلال اعلي القمه Peak . والنقاط الحمراء هي التي تحدد وسط الاشاره

عند ارسال اشارة مزيفه فان اشارة اخري قد تظهر علي الساحه ويتم زيادة القدره لهذه الاشاره حتي تصبح اعلي من الاشاره الاصليه وبالتالي يظهر لنظام الملاحه الاشاره الاعلي قمه Peak . وبالتالي ستكون الاشاره المزيفه هي الاعلي قمه وسيتم تحديد مكان خاطئ .

كيف يتم عمل جهاز GPS spoofing عمليا ؟

حتي الان لم اقم بهذه التجربه للاسف لانشغالي بالامتحانات في هذه الفتره ولكني سأحاول في الفتره القادمه شراء بعض المعدات ومحاولة تصميم هذا الجهاز من أجل ايضاح اكثر . لقد وجدت مجموعه من التجارب التي تمت في الولايات المتحده الامريكيه من قبل بعض الباحثين في جامعة اوكلاهوما وغيرها

واحببت ان اشاراككم بعض هذه الابحاث لعل يريد احدكم صنع هذا الجهاز ومحاولة تجربته .

بحث خاص بعنوان “المتطلبات لعمل اشارات ملاحه مزيفه بنجاح “

بحث بعنوان “ايضاح بسيط لاثبات ضعف امني بنظام الملاحه GPS” حيث يعرض الباحثين كيف تم تزييف اشارة GPS لسياره

اتمني ان اكون قد اضحت الفكرة بشكل جيد .